L'attacco hacker che ha colpito reti informatiche in oltre 70 Paesi è "di dimensioni senza precedenti". Lo afferma Europol in una nota. L'agenzia europea sottolinea che "sarà necessaria una complessa investigazione internazionale per identificare i responsabili". Europol ha già avviato contatti con i Paesi e le società colpite dal ransomware 'Wannacry'.

Cosa è un ransomware e come funziona

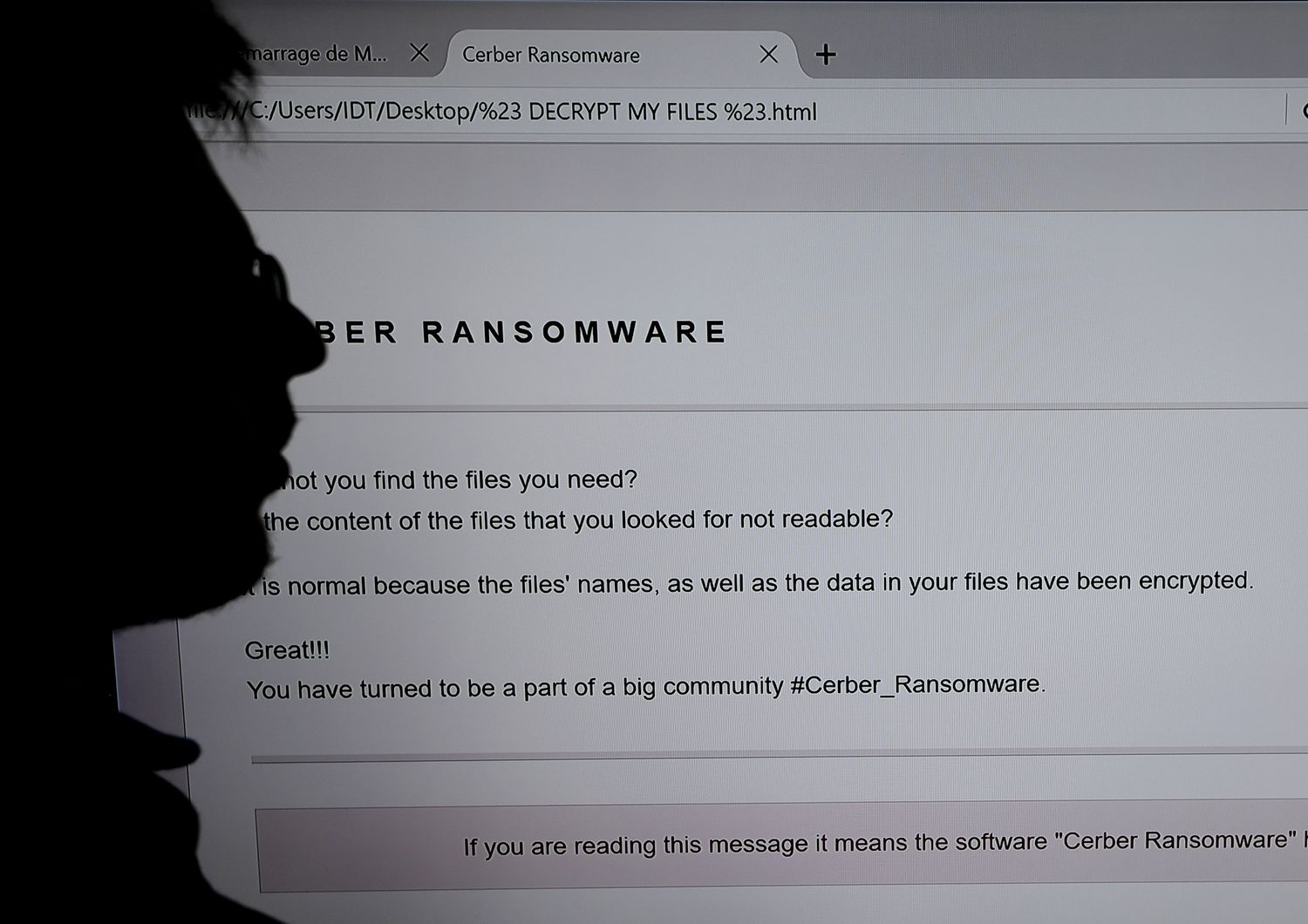

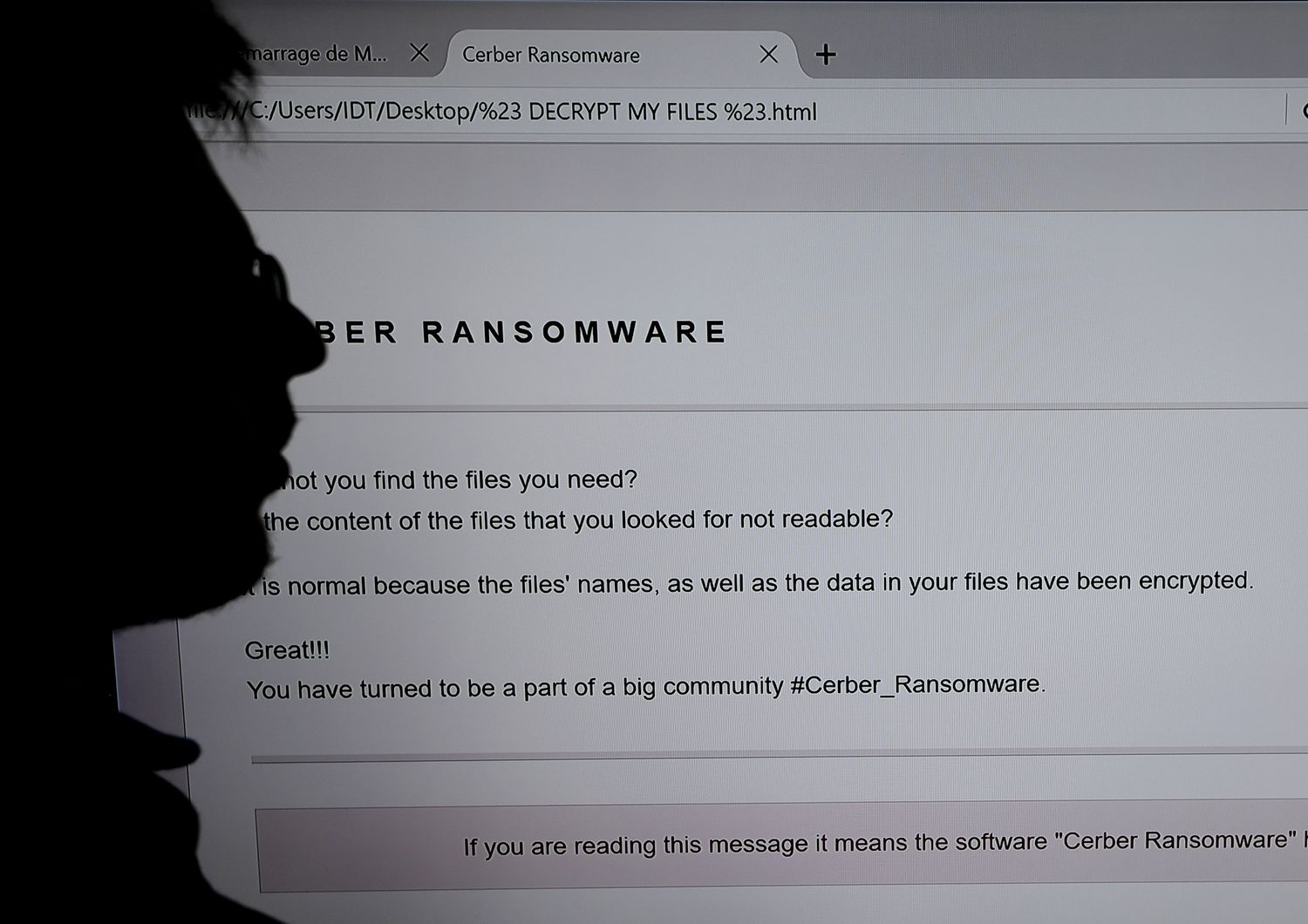

Si tratta di un codice che si installa nel computer nel momento in cui viene scaricato un file infetto e che protegge con una crittografia tutto il contenuto: foto, video, documenti. 'Proteggere' non è in realtà il verbo giusto perché lo scopo è quello di mettere sotto scacco il proprietario del pc - e dei file - per chiedergli un riscatto. Ransom in inglese significa proprio questo: riscatto. La schermata che compare all'improvviso nel pc annuncia che tutti i file sono inaccessibili e chiede il pagamento di un riscatto in bitcoin. Se non si cede entro un certo periodo di tempo, l'importo del riscatto raddoppia. Se si esita ancora, i file diventano irrecuperabili.

Chi è stato attaccato

- Ministeri e banche in Russia - La Banca centrale di Mosca ha informato in una nota che il sistema bancario del Paese "non e' stato compromesso" ma ha subito conseguenze pesanti e che si sta attualmente monitorando. La più grande banca russa, Sberbank, ha riconosciuto che c'è stato un tentativo di penetrazione nei suoi sitemi ma che le misure di difesa lo hanno impedito e che non c'è stata alcuna violazione dei dati. Il ministero dell'Interno ha comunicato che un migliaio dei computer dei suoi uffici sono stati infettati. Il ministero della Salute ha "rapidamente neutralizzato" un tentativo di intrusione informatica nel sistema. La stessa cosa ha affermato il ministero delle Emergenze. La società statale delle ferrovie ha reso noto di aver "localizzato" un attacco informatico ma il trasporto di passeggeri e mezzi continua a svolgersi normalmente. Colpita la società telefonica MegaFon

- La sanità in Gran Bretagna - Caos in almeno 45 ospedali e strutture sanitarie: migliaia di operazioni sono state annullate, i servizi sono stati sospesi, le ambulanze dirottate verso indirizzi sbagliati. Il governo ha chiesto agli ospedali assolutamente di non pagare. Ai pazienti non gravi è stato chiesto di tenersi lontani dagli ospedali, quelli con necessità più serie vengono dirottati verso ospedali i cui computer funzionano ancora.

- La Renault in Francia - La casa automobilistica ha dovuto fermare la produzione nei suoi stabilimenti in Francia.

- Le ferrovie in Germania - Il sistema informatico delle ferrovie tedesche Deutsche Bahn (DB) è stato attaccato, ma il traffico ferroviario non ha subito conseguenze. Ci sono stati "problemi nel sistema" in diversi ambiti, ha spiegato DB in un comunicato, e alterazioni nel pannelli informativi collocati nelle stazioni e in altri strumenti di informazione ai passeggeri, ma non nella circolazione dei treni.

- Telefonia e utilities in Spagna - Telefonica ha dichiarato di essere a conoscenza di un "incidente di cybersecurity" ma che i clienti e i servizi non hanno subito conseguenze. Infettate la società elettrica Iberdrola e il fornitore di servizi Gas Natural

- La telefonia in Portogallo - Colpita la società telefonica Portugal Telecom

- Logistica - Colpito il colosso delle spedizioni FedEx.

Cinque cose da sapere per capire Wannacry

- Colpisce i pc con sistemi operativi così vecchi da non essere più aggiornati dalle case di produzione (XP) o che gli utenti non hanno aggiornato

- Si innesta via mail o aprendo file su siti infetti

- Sono stati presi di mira gli ospedali perché hanno dati importanti sulla salute dei pazienti e perchè - nel caso delle cliniche private - hanno i soldi per pagare

- E' l'evoluzione di un ransomware già usato e nato dalla fuga di documenti riservati dell'intelligence americana

- Pagare il riscatto non significa necessariamente tornare in possesso dei propri file

Qual è la situazione in Italia

La Polizia postale sta monitorando gli effetti dell'attacco, ma al momento, per il nostro Paese, "non si segnalano situazioni di criticita'": l'Italia e' stata colpita sì, ma non massicciamente. Tra le vittime sin qui figurano solo "un paio di università, ma nessun servizio essenziale". Per difendersi, "si consiglia l'installazione della patch MS 17-010, rilasciata da Microsoft il 17 marzo, e quella del 9 maggio".

In Italia, @dodicin ha condiviso su Twitter immagini che mostrano un laboratorio dell'università Bicocca con i pc bloccati da Wannacry.

I borsellini di Bitcoin apparentemente associati al ransomware hanno già iniziato a riempirsi di denaro.

La 'chiave' rubata all'intelligence americana

Secondo il professor Alan Woodward, esperto di sicurezza all'università di Surrey, sembra che gli hacker abbiano sfruttato "EternalBlue" - il nome dato a un 'varco' nella sicurezza di Microsoft - che è stato scoperto dall'Agenzia per la Sicurezza Nazionale (NSA) americana e tenuto segreto finché un gruppo di hacker che si fa chiamare 'Shadow Brokers' ha rubato un blocco di file della NSA e vi ha trovato proprio le tracce di 'EternalBlue'. Ha cercato di meterli all'asta, ma, dopo che nessuno ha fatto un'offerta soddisfacente, ha scaricato gratuitamente tutto online. Così Microsoft ha scoperto la propria debolezza e vi ha messo riparo.

Edward Snowden, la talpa che rivelò il progetto di

monitoraggio e spionaggio dei cittadini americani dell'Nsa, ha denunciato in un tweet che le cose sarebbero ben diverse se l'Agenzia avesse rivelato quello che aveva scoperto riguardo la vulnerabilità di Microsoft, invece di tenerlo per sé e approfittarne.

Come si è diffuso

Secondo la società di sicurezza Check Point, la versione del ransomware che è apparso oggi è una nuova variante di uno già esistente. Molti esperti che monitorano la situazione hanno collegato le infezioni alle vulnerabilità rilasciate da un gruppo conosciuto come The Shadow Brokers, che recentemente ha affermato di aver scaricato strumenti di hacking rubati dalla NSA. Una 'toppa' per sanare la vulnerabilità è stata rilasciata da Microsoft nel mese di marzo, ma molti sistemi potrebbero non aver installato l'aggiornamento.

Sette regole per proteggersi

- Mantenere aggiornato il sistema. Prima di tutto, se si utilizzano versioni supportate, ma vecchie di un sistema operativo Windows, mantenere aggiornato il sistema o semplicemente aggiornare a Windows 10.

- Se si utilizzano versioni non supportate di Windows, tra cui Windows XP, Vista, Server 2003 o 2008, applicare la patch di emergenza rilasciata da Microsoft.

- Abilitare il firewall e, se è già presente, modificare le configurazioni del firewall per bloccare l'accesso alle porte SMB in rete o in Internet. Il protocollo funziona sulle porte TCP 137, 139 e 445 e sulle porte UDP 137 e 138.

- Disattivare SMB: Seguire le procedure descritte da Microsoft per disattivare il blocco dei messaggi di server (SMB).

- Tenere aggiornato il software antivirus: le definizioni di virus sono già state aggiornate per proteggere da questa ultima minaccia.

- Fare il backup regolarmente per avere sempre una copia di riserva di tutti i file e documenti importanti e tenerle su un dispositivo di archiviazione esterno non sempre connesso al PC.

- Attenzione al phishing: sospettare sempre di documenti non richiesti inviati una e-mail e non fare clic sui collegamenti all'interno di questi documenti a meno che non si verifichi la fonte.

Un po' di roba per smanettoni

Da quello che possiamo vedere, ha detto Woodward, Wannacry è un pezzo di ransomware chiamato 'wanna decryptor'. Ha anche altri nomi ed è emerso nel febbraio 2017. Da allora, è stato modificato e vi è la prova che si sta diffondendo utilizzando un difetto nel protocollo di rete Microsoft chiamato SMB.

Data la virulenza, è probabile che alcune organizzazioni non abbiano applicato la patch rilasciata da Microsoft o che utilizzano sistemi operativi obsoleti (come XP) che non sono più supportati da Microsoft e quindi non esiste alcuna patch.

Wanna Decryptor è in realtà solo una reincarnazione di wcry (visto per la prima volta nel febbraio 2017) ma è stato migliorato per diffondersi più facilmente. La preoccupazione è che anche una volta che questo attacco avrà esaurito la sua spinta, arriverà un altro ransomware ulteriormente migliorato.

La questione non è avere una tecnologia 'figa' per proteggersi. Si tratta di seguire i principi base: utilizzare un software che abbia assistenza e mantenerlo aggiornato.