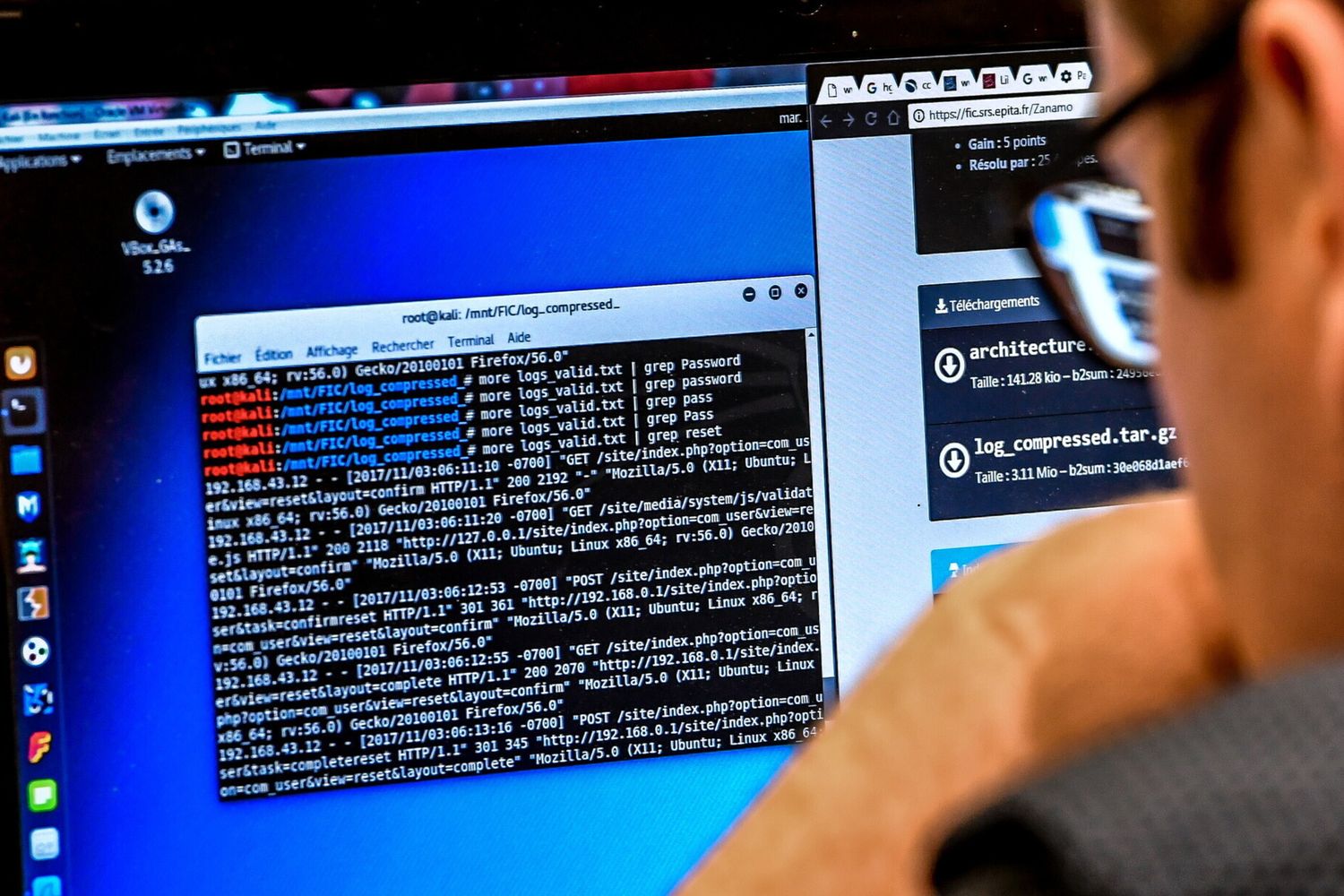

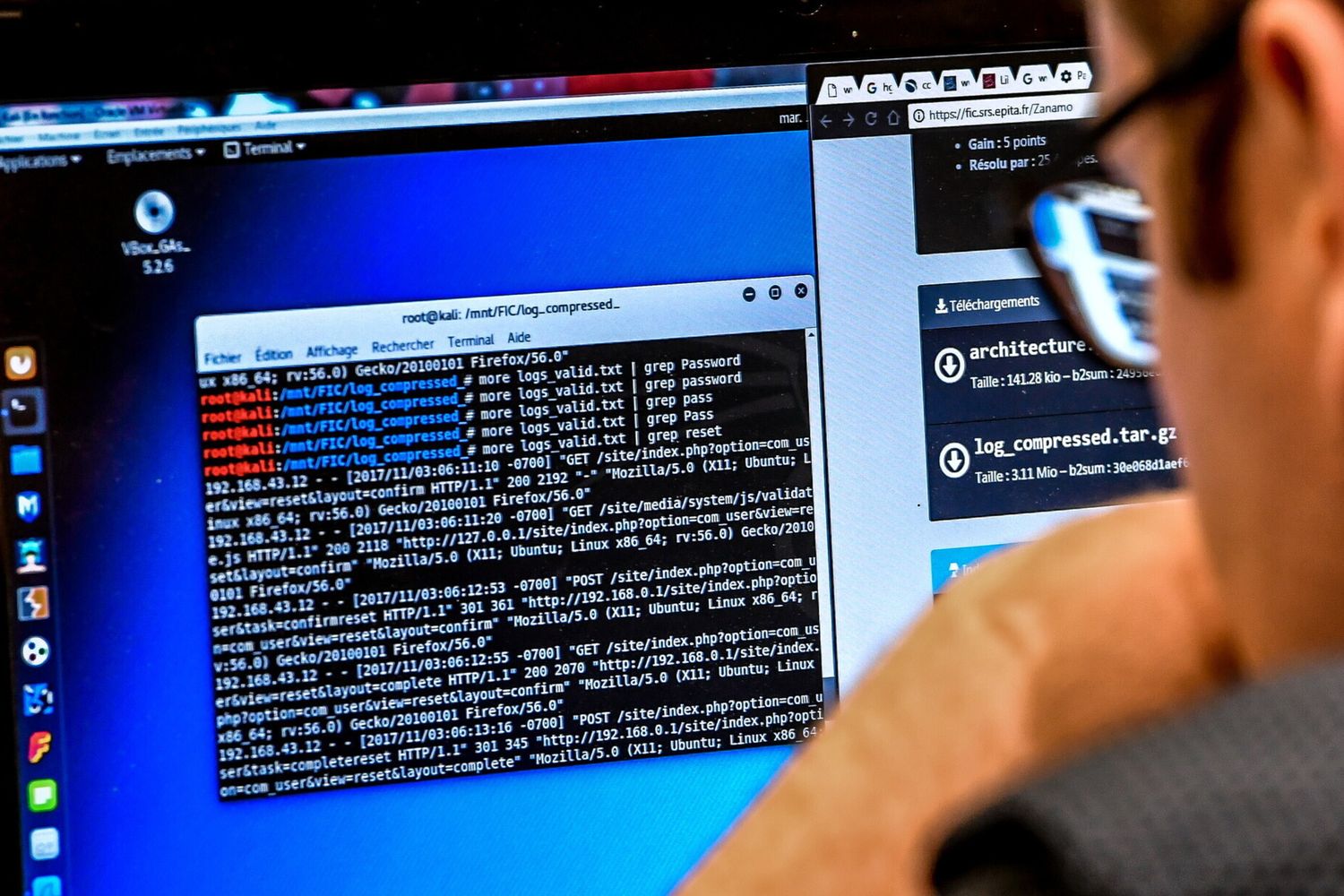

AGI - Non solo il caso De Martino, ma anche le aziende, e in particolare i loro sistemi informatici, sono spesso nel mirino degli hacker. Come difendersi, o almeno provare a farlo? Già lo scorso giugno l’Agenzia per la cybersicurezza nazionale (Acn), presieduta dal prefetto Bruno Frattasi, ha pubblicato un bollettino sui rischi derivanti dalla compromissione di dispositivi e servizi connessi a Internet – telecamere IP, IoT, controllori, router e sistemi industriali –, che possono diventare la porta d’ingresso per attacchi informatici se non si adottano adeguate misure di prevenzione e protezione.

Il Csirt Italia (team di risposta agli incidenti di sicurezza informatica) durante la costante attività di monitoraggio ha rilevato un elevato numero di casi in cui tali dispositivi e servizi risultano accessibili direttamente dalla rete pubblica senza adeguate misure di protezione, generando così seri rischi di compromissione da parte dei criminali informatici. I recenti fatti di cronaca, con l’accesso abusivo a telecamere private, confermano l’attualità del problema e l’importanza di adottare adeguate misure di difesa, visto che rischi come la violazione della privacy o l’utilizzo come ponte per ulteriori attacchi non vengono immediatamente percepiti come tali.

Le 12 regole per la sicurezza domestica

Di qui il vademecum Acn, con la raccomandazione di 12 buone pratiche per gli ambienti domestici:

- Cambiare le credenziali predefinite su router, telecamere, NAS e altri dispositivi.

- Evitare l’uso delle configurazioni di default, personalizzando porte, utenti e impostazioni di sicurezza.

- Utilizzare l’autenticazione a più fattori quando disponibile.

- Creare password forti e uniche (almeno 12 caratteri con lettere, numeri e simboli).

- Aggiornare regolarmente il firmware, abilitando gli update automatici.

- Disattivare l’UPnP sul router, che può esporre servizi online.

- Limitare l’accesso remoto ai soli casi necessari.

- Isolare i dispositivi IoT su una rete guest, separandoli da pc e smartphone.

- Monitorare l’attività del router per rilevare traffico anomalo.

- Utilizzare DNS sicuri per filtrare contenuti e aumentare la protezione.

- Configurare il firewall del router per bloccare connessioni in ingresso non autorizzate.

- Usare accesso remoto sicuro con VPN dedicate, evitando l’apertura di porte per RDP, VNC o SSH.

Le 20 misure per aziende e istituzioni

Per contesti aziendali, industriali o istituzionali, l’Acn indica 20 buone pratiche:

- Formazione continua del personale sulla sicurezza e sul riconoscimento di attacchi.

- Uso di password robuste e univoche, con gestione centralizzata.

- Applicazione della politica del Least Privilege, limitando accessi non necessari.

- Aggiornamento costante di firmware, software e patch.

- Obbligo di autenticazione multifattoriale (MFA) per gli accessi remoti.

- Segmentazione di rete e isolamento dei sistemi critici.

- VPN aziendali sicure, vietando esposizione diretta di servizi su Internet.

- Disabilitazione di servizi superflui e chiusura delle porte inutilizzate.

- Implementazione di firewall e sistemi IPS/IDS.

- Monitoraggio centralizzato con soluzioni SIEM.

- Politiche di controllo accessi basate su ruolo (RBAC) e revisione periodica.

- Uso di strumenti avanzati come EDR e antivirus aggiornati.

- Notifiche e allarmi per accessi sospetti o anomalie di rete.

- Piano di risposta agli incidenti (IRP) formalizzato e testato.

- Geofencing o whitelist IP per sistemi critici.

- DNS sinkhole o firewall DNS per bloccare domini malevoli.

- Test di vulnerabilità periodici e penetration test.

- Soluzioni di Zero Trust Network Access (ZTNA) per verifica continua.

- Backup regolari e sicuri di configurazioni e dati critici.

- Policy di sicurezza documentate e audit di conformità.